Chegando a 1h da tarde começam os problemas, e aparentemente uma hora depois todo o problema é identificado.

O NOC reporta que a rede foi atingida por um ataque DDoS, porém logo alguém indica que na verdade o objetivo do ataque foi a rede de um dos clientes, e não o ISP. O NOC atua rapidamente implementando medidas para filtrar o tráfego que está bombardeando a vítima do ataque, porém o resultado não é o esperado e as medidas acabam deixando sem serviço 100% dos clientes do provedor.

Os ataques DDoS consistem em bombardear serviços online com pedidos falsos de conexão, para sobrecarregá-los. Não estão necessariamente direcionados para ganhar acesso dentro dos sistemas das organizações, muitas vezes esse tipo de ataque se realiza na modalidade “ransom”, solicitando dinheiro para parar o ataque: no ano passado a Bolsa de Valores da Nova Zelândia teve que interromper os serviços de trading até conseguir blocar os ataques. Tempo depois foi divulgado que os atacantes estavam solicitando um pagamento em Bitcoin como demanda para deter o envio de tráfego. Outras vezes o objetivo do ataque pode se basear simplesmente em motivações individuais contra uma empresa ou o próprio provedor, por desavenças, diferenças, ou prática do hacktivismo (hacking para lograr objetivos políticos ou sociais).

Provavelmente você já ouviu falar de ataques DDoS, ou, o mais provável você já foi atingido por um. Porém se o ataque não causou o prejuízo suficiente, há uma alta chance de que a proteção contra esse tipo de ataques tenha ficado no final de uma longa lista de coisas a fazer algum dia.

Quanto maior a capacidade de gerenciar o tráfego entrante, é mais complicado que o ataque tenha sucesso. Existem diversos serviços de mitigação de DDoS que protegem serviços de hosting e seus servidores e de fato, muitas empresas de hosting hoje dispõem e oferecem serviços cloud para mitigação de DDoS através de diversos serviços cloud-based. Assim como as empresas de streaming decidem quais filmes ficam disponíveis para cada país se baseando nas licenças regionais e nos conteúdos geográficos dependentes, os serviços de mitigação de DDoS são igualmente críticos para determinar o que deve ou não deve ficar online em cada região e para cada tipo de cliente. A ausência desses serviços deixa os hosts em risco de ser atacados com fins maliciosos, ou simplesmente sobrecarregados no que se chama o efeito Slashdot (quando um sítio popular, aponta um link para um sítio bem pequeno causando um incremento massivo no tráfego do destino, o qual gera o mesmo efeito do que um ataque DDoS) ficando inacessíveis ou diretamente parado.

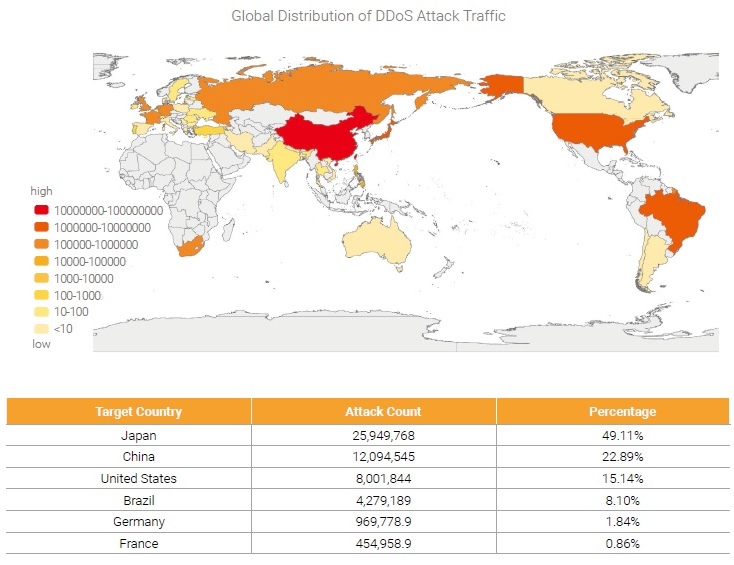

Com o avanço das tecnologias, no Brasil vamos experimentando uma internet com qualidade bem superior à de anos atrás embora ainda estamos devendo em matéria de segurança, e o Brasil foi o quarto país do ranking de países que mais sofreram ataques DDoS em 2020:

Os números tendem a piorar, já que embora novas ferramentas de proteção são constantemente desenvolvidas em que o avanço das ferramentas para evadi-las também é constante e cada vez é mais difícil de distinguir os ataques do tráfego legítimo e quando temos tráfego malicioso chegando desde centos de fontes diferentes.

Ainda há uma boa margem de investigação para continuar aprendendo a detectar e prever ataques.

Proteção contra DDoS

Na atualidade, a pesquisa em DDoS se foca principalmente em 3 assuntos: prevenção, detecção e monitoramento. O objetivo da prevenção é implantar medidas que evitem que o atacante comece sua missão e coloque em perigo a rede antes de que o ataque aconteça. Se o ataque efetivamente acontece, precisamos tomar conta dele, e finalmente o monitoramento é o que faremos para ter a informação que permita eliminar ou mitigar o ataque, e reduzir o dano que possa ter causado na nossa rede.

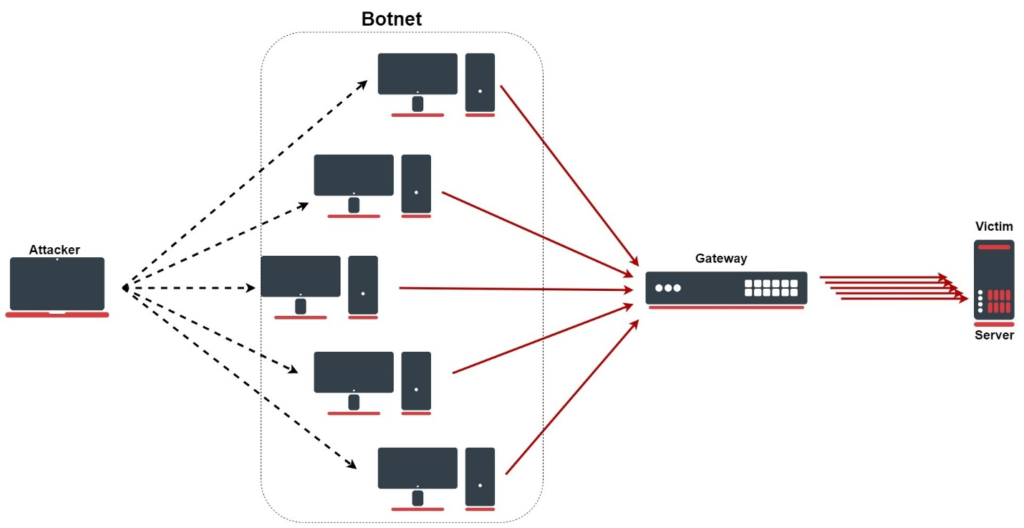

A maioria dos ataques DDoS são originados desde múltiplas fontes, porém controlados desde uma origem centralizada. Os atacantes conseguem gerar uma rede de hosts (PCs, celulares, dispositivos IoT, etc.) para a operação mediante distribuição de malware na rede, o qual permite que o atacante os utilize em massa. Esse conjunto de hosts comprometidos e utilizados para o ataque, denomina-se botnet. Na internet é fácil conseguir software para realizar um ataque DDoS, pelo que qualquer usuário poderia se converter em uma potencial ameaça para a segurança de uma rede que não conta com defesas. Os ataques cada vez são mais simples de implementar, mais abrangentes, destrutivos, complexos, dinâmicos e complicados de resistir e monitorar. Geralmente o ataque não pode ser previsto, mas pode ser mitigado. Os métodos ideais para se defender, devem de ser aplicados não só na borda, senão também no core da rede.

– Se sua infraestrutura não permite fazer isto in-house, o jeito mais fácil de se defender é contar com um serviço de gerenciamento de banda. As empresas que fornecem o serviço realizam um filtrado dos pacotes em tempo real, assim que cada paquete passa pelos seus servidores: os serviços escaneiam cada pacote para determinar se é malicioso e no caso, deixa de enviá-lo pro destino final.

– Implementando soluções próprias: a mais conhecida é a técnica de Blackholing. A mesma consiste em identificar o tráfego malicioso, e enviá-la para um host fake, não gerando assim nenhuma resposta e não comprometendo os hosts que se encontram em produção. Esse tipo de medidas pode se configurar na maioria dos roteadores do mercado, porém a capacidade do mesmo para gerenciar e filtrar tráfego de grande volume vai ser um grande fator no sucesso. A medida é eficaz, porém também é complicado ver em tempo real qual tráfego deve de ser enviado para o blackhole e qual não: um erro na decisão pode acabar com o envio de tráfego genuíno, pelo que o método é mais complexo de aplicar ante grandes volumes de tráfego. O ideal então nesse caso, é sempre ter métricas do tráfego legítimo e do uso por parte dos clientes para poder implantar medidas agressivas de anti-DDoS na hora. Em casos de CDN (Content Delivery Network) também é frequente o uso de Anycast Network Diffusion: uma ferramenta que permite ante um alarme, redirecionar e distribuir o tráfego entrante para diferentes datacenters, para dividir o fluxo entre várias locações e evitar um colapso. Podemos também mencionar o uso de ferramentas complementares como os Servidores de segurança de aplicações web WAF (Web Application Firewall) os quais podem monitorar e filtrar o tráfego HTTP que recebem as aplicações para detectar qualquer comportamento não habitual, alertando imediatamente ao reconhecer padrões sobre ataques conhecidos e já catalogados.

Adrian Lovagnini